Сетевая безопасность. Обеспечение безопасности компьютерной сети. Основные понятия безопасности

В современном глобальном мире сетевая безопасность имеет решающее значение. Предприятиям необходимо обеспечивать безопасный доступ для сотрудников к сетевым ресурсам в любое время, для чего современная стратегия обеспечения сетевой безопасности должна учитывать ряд таких факторов, как увеличение надежности сети, эффективное управление безопасностью и защиту от постоянно эволюционирующих угроз и новых методов атак. Для многих компаний проблема обеспечения сетевой безопасности становится все более сложной, т.к. сегодняшние мобильные сотрудники, использующие личные смартфоны, ноутбуки и планшеты для работы, привносят новые потенциальные проблемы. При этом, хакеры тоже не сидят сложа руки и делают новые киберугрозы все более изощренными.

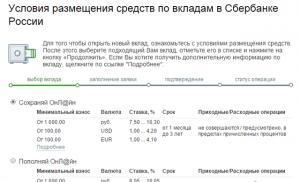

Недавний опрос ИТ-специалистов, управляющих сетевой безопасностью, [проведенный Slashdotmedia ] показал, что среди важных факторов при выборе сетевых решений безопасности почти половина опрошенных на первое место поставила надежность выбранного сетевого решения.

Заданный вопрос:

Когда вы выбираете решение по сетевой безопасности, какие факторы наиболее важны для вашей компании?

Уязвимости, связанные с сетевой безопасностью, оставляют открытым целый ряд потенциальных проблем и подвергают компанию различным рискам. ИТ системы могут быть скомпрометированы через них, информация может быть украдена, работники и клиенты могут получить проблемы с доступом к ресурсам, которые они уполномочены использовать, что может заставить заказчиков перейти к конкуренту.

Простой сервиса, связанный с проблемами с безопасностью, можете иметь и другие финансовые последствия. Например, неработающий в час-пик веб-сайт может генерировать как прямые убытки, так и мощный отрицательный PR, что очевидно скажется на уровне продаж в будущем. Кроме того, в некоторых отраслях есть строгие критерии по доступности ресурсов, нарушение которых может привести к регуляторным штрафам и другим неприятным последствиям.

Помимо надежности решений, есть еще целый ряд вопросов, вышедших сегодня на первый план. Например, около 23% опрошенных ИТ-специалистов выделяют стоимость решения, как одну из основных проблем, связанных с сетевой безопасностью; что не удивительно, учитывая, что ИТ-бюджеты последних нескольких лет были существенно ограничены. Далее, около 20% опрошенных выделили простоту интеграции, как приоритетный параметр при выборе решения. Что естественно в условиях, когда от ИТ отдела требуют выполнять больше меньшими ресурсами.

Завершая разговор про ключевые параметры в выборе решения, хотелось бы отметить, что только примерно 9% респондентов назвали сетевые функции как ключевой фактор при выборе решений в области сетевой безопасности. При выборе решения по обеспечению сетевой безопасности корпоративных систем и минимизации связанных с этим рисков, одним из важнейших факторов для почти половины (около 48%) опрошенных, была надежность сети и связанного с ней решения.

Заданный вопрос: Какой тип сетевых атак больше всего беспокоит вашу ИТ организацию?

Сегодня хакеры используют разнообразные методы атаки на сети компаний. Исследование показало, что ИТ-специалисты наиболее обеспокоены двумя конкретными типами атак: атаки на отказ в обслуживании (DoS) и подслушивание (Eavesdropping) - эти атаки указаны как наиболее опасные и приоритетные примерно у 25% респондентов. И по 15% респондентов выбрали в качестве ключевых угроз атаки типа IP Spoofing и MITM (man-in-the-middle). Остальные типы угроз оказались приоритетны менее чем для 12% респондентов.

Заданный вопрос: В плане мобильных уязвимостей, что больше всего беспокоит вашу ИТ-команду?

Сегодня растёт число мобильных сотрудников и адаптация политики использования собственных электронных устройств для работы (BOYD) предъявляют новые требования к сетевой безопасности. При этом, к сожалению, очень быстро растет число небезопасных сетевых приложений. В 2013 году компания HP провела тестирование более 2000 приложений, в результате которого было обнаружено, что 90% приложений имеют уязвимости в системах защиты. Эта ситуация представляет серьезную угрозу корпоративной безопасности и не удивительно, что 54% респондентов оценили угрозы от вредоносных приложений как наиболее опасные.

Поводя промежуточный итог вышесказанному, можно сделать следующий вывод: современные решения по обеспечению сетевой безопасности в числе прочего обязательно должны обладать следующими свойствами:

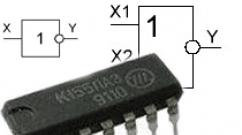

- уметь работать на седьмом уровне модели OSI (на уровне приложений);

- уметь связывать конкретного пользователя с содержанием трафика;

- иметь интегрированную в решение систему защиты от сетевых атак (IPS)

- поддерживать встроенную защиту от атак типа DoS и прослушивания;

- в целом обладать высокой степенью надежности.

- ФЗ 149 «О информации, информационных технологиях и защите информации»;

- ФЗ 152 «О защите персональных данных»;

- ФЗ 139 (поправки в ФЗ 149, закон о связи и ФЗ 436 о защите от информации детей);

- ФЗ 436 (о защите от информации детей);

- ФЗ 187 (о защите интеллектуальной собственности и Интернете);

- ФЗ 398 (о блокировке экстремистских сайтов);

- ФЗ 97 (о блогерах, приравнявших их к СМИ);

- ФЗ 242 (о размещении персональных данных на территории РФ).

- по статье 137 УК РФ (незаконное собирание или распространение сведений о частной жизни лица) - лишение свободы на срок до четырех лет;

- по статье 140 УК РФ (неправомерный отказ в предоставлении собранных в установленном порядке документов и материалов) – штраф или лишение права занимать определенные должности или заниматься определенной деятельностью на срок от 2 до 5 лет;

- по статье 272 УК РФ (неправомерный доступ к охраняемой законом компьютерной информации) - лишение свободы на срок до 5 лет.

Соблюдение предприятиями требований федерального законодательства контролируют сегодня три государственных органа: Федеральная служба безопасности (ФСБ), Роскомнадзор и ФСТЭК. Контроль осуществляется путем проведения плановых и внезапных проверок, по итогам которых компания может быть привлечена к ответственности.

Таким образом, игнорирование проблемы обеспечения сетевой безопасности в нашей стране может не только принести большие убытки бизнесу, но и повлечь за собой уголовную ответственность конкретных руководителей компании.

Заключение

Угрозы информационной безопасности становятся все сложнее, хакеры и киберпреступники используют новые приемы и реализуют все более изощренные атаки с целью взлома систем и кражи данных.Борьба с новыми атаками требует решений по обеспечению сетевой безопасности и разработки сетевой стратегии безопасности, отвечающей требованиям надежности, стоимости и вопросам интеграции с другими ИТ системами. Выработанные решения должны быть надежными, обеспечивать защиту от атак на уровне приложений и позволять идентифицировать трафик.

Из всего вышесказанного напрашивается простой вывод – в современном мире нельзя игнорировать вопросы информационной безопасности; в ответ на новые угрозы нужно искать новых подходы к реализации стратегии защиты информации и использовать новые методы и средства обеспечения сетевой безопасности.

Наши предыдущие публикации:

»

О том, как правильно нужно переходить проезжую часть улицы, каждого учат с самого детства. затем закрепляют в школе. Да и во многих детских телепередачах данный вопрос активно рассматривается. В необходимости этого ни у кого не возникает сомнений, ведь знание и соблюдение правил дорожного движения является гарантией сохранения здоровья и даже жизни. Но современные реалии таковы, что уже вместе с упомянутыми правилами можно начинать изучать основы сетевой безопасности.

Компьютер и ноутбук стали столь же привычными атрибутами благоустроенной квартиры, как и автоматическая машинка для стирки. Если раньше стоимость вычислительной техники была столь высока, что позволить себе приобрести домашнего электронного помощника могли лишь единицы, то сейчас ситуация коренным образом изменилась. Цены на оборудование падают с каждым днем, а провайдеры предлагают все более заманчивые тарифные планы. Поэтому нет ничего удивительного в том, что к Сети подключаются люди, которые совершенно не понимают, что означает информационная Увы, они же сами от этого и страдают, становясь жертвами виртуальных мошенников.

Сетевая безопасность представляет собой комплекс мер, основной задачей которых является предотвращение кражи конфиденциальных данных и любое другое нарушение нормальной работы компьютера вследствие к нему извне. Благодаря постоянному увеличению скоростей доступа к глобальной Сети условные границы между компьютерами все больше стираются, поэтому стали появляться совершенно новые способы обмана доверчивых пользователей. Постепенно уже ставшие привычными работа которых основывается на уязвимостях в используемом программном обеспечении, отходят на второй план. Поэтому сейчас сетевая безопасность не может ограничиваться одной лишь установкой как это было раньше. Необходим комплекс мер. Максимальная эффективность защиты возможна лишь при использовании программных защитных средств и обычного здравого смысла.

Программная сетевая безопасность включает в себя:

Использование антивирусного приложения. Рекомендуется обратить внимание на известные продукты группы Internet Security, так как они обладают более широкими возможностями;

Использование функции обновления баз антивируса и самой операционной системы;

Если Фаервол не входит в состав антивирусного приложения, то его необходимо установить. Встроенное в систему решение недостаточно эффективно;

Подключение должно быть правильно сконфигурировано. Если отсутствует локальная сеть, то доступ к дискам необходимо запретить;

Не следует сохранять пароли доступа к важным сайтам, используя механизм браузера.

Кроме того, сетевая безопасность предполагает осторожность самого пользователя. Все коды доступа должны набираться вручную, а функцию copy-paste лучше игнорировать. Особенно это важно для операций, связанных с финансами.

Подозрительные письма, пришедшие на электронную почту, нужно удалять, даже не открывая их.

С номером мобильного телефона следует быть осторожным и не сообщать его без крайней необходимости. Допустимо его использовать только для первичной регистрации на некоторых сайтах и программах: банковские сайты электронной коммерции, социальные сети, скайп и пр. Если же некий сторонний ресурс просит указать свой номер, чтобы что-либо подтвердить, то нужно понимать потенциальную угрозу такого разглашения. Находясь в очень полезно на время забывать о наличии мобильного телефона - есть только стационарный, вот его номер можно сообщать.

Здравствуйте, уважаемые читатели блога сайт! Поговорим сегодня о такой важной теме, как сетевая безопасность, ведь именно она определяет возможность плодотворно и безбоязненно “гулять” по дебрям, скажем, осуществлять личную и деловую переписку, зная, что никто другой не сможет получить доступ к вашей конфеденциальной информации, делать покупки в Интернет-магазинах, аукционах, зарабатывать на товарных или валютных биржах, оплачивать счета и прочие расходы и т.д.

Сетевая инфраструктура, службы и данные, хранимые на компьютерах, подключенных к являются критическими персональными и деловыми активами. Попытка скомпрометировать целостность этих активов могла бы иметь серьезные деловые и финансовые последствия.

Обеспечение Сетевой Безопасности

Последствия бреши в сетевой безопасности могли бы включать:

- Сетевые простои, препятствующие осуществлению коммуникаций и транзакций, с последующими убытками для бизнеса

- Неверное перенаправление и потеря личных и деловых фондов

- Интеллектуальная собственность компании (исследовательские идеи, патенты, проекты, чертежи и т.п.), которые могут быть украдены и использованы конкурентом

- Детали контактов с клиентом, которые становятся известны конкуренту или сделаны общедоступными, что приведет к потере рыночного доверия в бизнесе

Отсутствие доверия общественности к степени секретности в бизнесе, к конфиденциальности и целостности могут привести к снижению товарооборота и возможности банкротства компании. Есть два типа вопросов, связанных с сетевой безопасностью, которые должны быть рассмотрены для предотвращения серьезных последствий: безопасность сетевой инфраструктуры и безопасность контента.

Защита сетевой инфраструктуры включает физическую защиту , которые обеспечивают сетевые соединения, а также предотвращение несанкционированного доступа к программному обеспечению, установленному на них.

Безопасность контента включает защиту информации, хранящейся внутри пакетов, передаваемых по сети, а также информации, которая хранится на устройствах, подключенных к сети. При передаче информации через содержимое отдельных пакетов не легко прочитать на устройствах или средствах передачи, по которым путешествуют пакеты. Инструменты, обеспечивающие безопасность контента отдельных сообщений, должны быть реализованы на верхнем уровне лежащих в основе протоколов, управляющих тем, как пакеты форматируются, адресуются и доставляются. Поскольку пересборка и интерпретация содержимого осуществляется программами, запущенными на отдельных системах (источнике и назначении), большая часть инструментов безопасности и протоколов должна быть реализована и в этих системах также.

Меры безопасности, предпринимаемые в , должны:

- Препятствовать несанкционированному доступу или краже информации

- Препятствовать несанкционированному изменению информации

- Предотвращать Отказ Службы

Средства для достижения этих целей включают:

Гарантия конфиденциальности

Конфиденциальность информации поддерживается посредством разрешения доступа к ней только определенным и авторизованным адресатам – людям, процессам или устройствам, которые имеют право считывать данную информацию.

Наличие надежной системы пользовательской аутентификации , предполагающей создание паролей, которые сложно угадать, и смену паролей пользователями через определенные интервалы времени (чем чаще, тем лучше), помогает ограничить доступ к и , которые хранятся на . При необходимости шифрование контента гарантирует конфиденциальность и минимизирует возможность несанкционированного доступа или кражи информации.

Поддержание Целостности Коммуникации

Целостность данных означает уверенность в том, что информация не была изменена во время передачи от отправителя к получателю. Целостность данных может быть нарушена, когда информация была искажена – случайно или умышленно – прежде, чем подразумеваемый адресат получил ее.

Целостность источника – это уверенность в том, что подлинность отправителя была потверждена. Целостность источника нарушается, когда пользователь или устройство маскируется под другого и отправляет некорректную информацию адресату.

Использование цифровых подписей , алгоритмов хэширования и механизмов контрольных сумм – это способы обеспечения целостности источника и информации при передаче для предотвращения несанкционированного изменения информации.

Гарантия Доступности

Гарантия конфиденциальности и целостности бесполезны, если сетевые ресурсы оказываются перегруженными или вообще не доступны. Доступность означает уверенность в своевременном и надежном доступе к службам данных для авторизованных пользователей. Ресурсы могут стать недоступными в результате атаки “Отказ Сервиса” (англ. Denial of Service или DoS) или из-за распространения

В современном глобальном мире сетевая безопасность имеет решающее значение. Предприятиям необходимо обеспечивать безопасный доступ для сотрудников к сетевым ресурсам в любое время, для чего современная стратегия обеспечения сетевой безопасности должна учитывать ряд таких факторов, как увеличение надежности сети, эффективное управление безопасностью и защиту от постоянно эволюционирующих угроз и новых методов атак. Для многих компаний проблема обеспечения сетевой безопасности становится все более сложной, т.к. сегодняшние мобильные сотрудники, использующие личные смартфоны, ноутбуки и планшеты для работы, привносят новые потенциальные проблемы. При этом, хакеры тоже не сидят сложа руки и делают новые киберугрозы все более изощренными.

Недавний опрос ИТ-специалистов, управляющих сетевой безопасностью, [проведенный Slashdotmedia ] показал, что среди важных факторов при выборе сетевых решений безопасности почти половина опрошенных на первое место поставила надежность выбранного сетевого решения.

Заданный вопрос:

Когда вы выбираете решение по сетевой безопасности, какие факторы наиболее важны для вашей компании?

Уязвимости, связанные с сетевой безопасностью, оставляют открытым целый ряд потенциальных проблем и подвергают компанию различным рискам. ИТ системы могут быть скомпрометированы через них, информация может быть украдена, работники и клиенты могут получить проблемы с доступом к ресурсам, которые они уполномочены использовать, что может заставить заказчиков перейти к конкуренту.

Простой сервиса, связанный с проблемами с безопасностью, можете иметь и другие финансовые последствия. Например, неработающий в час-пик веб-сайт может генерировать как прямые убытки, так и мощный отрицательный PR, что очевидно скажется на уровне продаж в будущем. Кроме того, в некоторых отраслях есть строгие критерии по доступности ресурсов, нарушение которых может привести к регуляторным штрафам и другим неприятным последствиям.

Помимо надежности решений, есть еще целый ряд вопросов, вышедших сегодня на первый план. Например, около 23% опрошенных ИТ-специалистов выделяют стоимость решения, как одну из основных проблем, связанных с сетевой безопасностью; что не удивительно, учитывая, что ИТ-бюджеты последних нескольких лет были существенно ограничены. Далее, около 20% опрошенных выделили простоту интеграции, как приоритетный параметр при выборе решения. Что естественно в условиях, когда от ИТ отдела требуют выполнять больше меньшими ресурсами.

Завершая разговор про ключевые параметры в выборе решения, хотелось бы отметить, что только примерно 9% респондентов назвали сетевые функции как ключевой фактор при выборе решений в области сетевой безопасности. При выборе решения по обеспечению сетевой безопасности корпоративных систем и минимизации связанных с этим рисков, одним из важнейших факторов для почти половины (около 48%) опрошенных, была надежность сети и связанного с ней решения.

Заданный вопрос: Какой тип сетевых атак больше всего беспокоит вашу ИТ организацию?

Сегодня хакеры используют разнообразные методы атаки на сети компаний. Исследование показало, что ИТ-специалисты наиболее обеспокоены двумя конкретными типами атак: атаки на отказ в обслуживании (DoS) и подслушивание (Eavesdropping) - эти атаки указаны как наиболее опасные и приоритетные примерно у 25% респондентов. И по 15% респондентов выбрали в качестве ключевых угроз атаки типа IP Spoofing и MITM (man-in-the-middle). Остальные типы угроз оказались приоритетны менее чем для 12% респондентов.

Заданный вопрос: В плане мобильных уязвимостей, что больше всего беспокоит вашу ИТ-команду?

Сегодня растёт число мобильных сотрудников и адаптация политики использования собственных электронных устройств для работы (BOYD) предъявляют новые требования к сетевой безопасности. При этом, к сожалению, очень быстро растет число небезопасных сетевых приложений. В 2013 году компания HP провела тестирование более 2000 приложений, в результате которого было обнаружено, что 90% приложений имеют уязвимости в системах защиты. Эта ситуация представляет серьезную угрозу корпоративной безопасности и не удивительно, что 54% респондентов оценили угрозы от вредоносных приложений как наиболее опасные.

Поводя промежуточный итог вышесказанному, можно сделать следующий вывод: современные решения по обеспечению сетевой безопасности в числе прочего обязательно должны обладать следующими свойствами:

- уметь работать на седьмом уровне модели OSI (на уровне приложений);

- уметь связывать конкретного пользователя с содержанием трафика;

- иметь интегрированную в решение систему защиты от сетевых атак (IPS)

- поддерживать встроенную защиту от атак типа DoS и прослушивания;

- в целом обладать высокой степенью надежности.

- ФЗ 149 «О информации, информационных технологиях и защите информации»;

- ФЗ 152 «О защите персональных данных»;

- ФЗ 139 (поправки в ФЗ 149, закон о связи и ФЗ 436 о защите от информации детей);

- ФЗ 436 (о защите от информации детей);

- ФЗ 187 (о защите интеллектуальной собственности и Интернете);

- ФЗ 398 (о блокировке экстремистских сайтов);

- ФЗ 97 (о блогерах, приравнявших их к СМИ);

- ФЗ 242 (о размещении персональных данных на территории РФ).

- по статье 137 УК РФ (незаконное собирание или распространение сведений о частной жизни лица) - лишение свободы на срок до четырех лет;

- по статье 140 УК РФ (неправомерный отказ в предоставлении собранных в установленном порядке документов и материалов) – штраф или лишение права занимать определенные должности или заниматься определенной деятельностью на срок от 2 до 5 лет;

- по статье 272 УК РФ (неправомерный доступ к охраняемой законом компьютерной информации) - лишение свободы на срок до 5 лет.

Соблюдение предприятиями требований федерального законодательства контролируют сегодня три государственных органа: Федеральная служба безопасности (ФСБ), Роскомнадзор и ФСТЭК. Контроль осуществляется путем проведения плановых и внезапных проверок, по итогам которых компания может быть привлечена к ответственности.

Таким образом, игнорирование проблемы обеспечения сетевой безопасности в нашей стране может не только принести большие убытки бизнесу, но и повлечь за собой уголовную ответственность конкретных руководителей компании.

Заключение

Угрозы информационной безопасности становятся все сложнее, хакеры и киберпреступники используют новые приемы и реализуют все более изощренные атаки с целью взлома систем и кражи данных.Борьба с новыми атаками требует решений по обеспечению сетевой безопасности и разработки сетевой стратегии безопасности, отвечающей требованиям надежности, стоимости и вопросам интеграции с другими ИТ системами. Выработанные решения должны быть надежными, обеспечивать защиту от атак на уровне приложений и позволять идентифицировать трафик.

Из всего вышесказанного напрашивается простой вывод – в современном мире нельзя игнорировать вопросы информационной безопасности; в ответ на новые угрозы нужно искать новых подходы к реализации стратегии защиты информации и использовать новые методы и средства обеспечения сетевой безопасности.

Наши предыдущие публикации:

»

Еще один способ получения пароля - это внедрение в чужой компьютер «троян-ского коня». Так называют резидентную программу, работающую без ведома хозяи-на данного компьютера и выполняющую действия, заданные злоумышленником. В частности, такого рода программа может считывать коды пароля, вводимого пользователем во время логического входа в систему.

Программа-«троянский конь» всегда маскируется под какую-нибудь полезную ути-литу или игру, а производит действия, разрушающие систему. По такому прин-ципу действуют и программы-вирусы, отличительной особенностью которых яв-ляется способность «заражать» другие файлы, внедряя в них свои собственные копии. Чаще всего вирусы поражают исполняемые файлы. Когда такой испол-няемый код загружается в оперативную память для выполнения, вместе с ним получает возможность исполнить свои вредительские действия вирус. Вирусы могут привести к повреждению или даже полной утрате информации.

Нелегальные действия легального пользователя - этот тип угроз исходит от ле-гальных пользователей сети, которые, используя свои полномочия, пытаются вы-полнять действия, выходящие за рамки их должностных обязанностей. Напри-мер, администратор сети имеет практически неограниченные права на доступ ко всем сетевым ресурсам. Однако на предприятии может быть информация, до-ступ к которой администратору сети запрещен. Для реализации этих ограниче-ний могут быть предприняты специальные меры, такие, например, как шифрова-ние данных, но и в этом случае администратор может попытаться получить дос-туп к ключу. Нелегальные действия может попытаться предпринять и обычный пользователь сети. Существующая статистика говорит о том, что едва ли не по-ловина всех попыток нарушения безопасности системы исходит от сотрудников предприятия, которые как раз и являются легальными пользователями сети.

«Подслушиванием внутрисетевого трафика - это незаконный мониторинг сети, захват и анализ сетевых сообщений. Существует много доступных программных и аппаратных анализаторов трафика, которые делают эту задачу достаточно три-виальной. Еще более усложняется защита от этого типа угроз в сетях с глобаль-ными связями. Глобальные связи, простирающиеся на десятки и тысячи кило-метров, по своей природе являются менее защищенными, чем локальные связи (больше возможностей для прослушивания трафика, более удобная для злоумыш-ленника позиция при проведении процедур аутентификации). Такая опасность одинаково присуща всем видам территориальных каналов связи и никак не зави-сит от того, используются собственные, арендуемые каналы или услуги общедос-тупных территориальных сетей, подобных Интернету.

Однако использование общественных сетей (речь в основном идет об Интерне-те) еще более усугубляет ситуацию. Действительно, использование Интернета добавляет к опасности перехвата данных, передаваемых по линиям связи, опас-ность несанкционированного входа в узлы сети, поскольку наличие огромного числа хакеров в Интернете увеличивает вероятность попыток незаконного про-никновения в компьютер. Это представляет постоянную угрозу для сетей, под-соединенных к Интернету.

Интернет сам является целью для разного рода злоумышленников. Поскольку Интернет создавался как открытая система, предназначенная для свободного об-мена информацией, совсем не удивительно, что практически все протоколы стека TCP/IP имеют «врожденные» недостатки защиты. Используя эти недос-| татки, злоумышленники все чаще предпринимают попытки несанкционирован-ного доступа к информации, хранящейся на узлах Интернета.

Системный подход к обеспечению безопасности

Построение и поддержка безопасной системы требует системного подхода. В со-ответствии с этим подходом прежде всего необходимо осознать весь спектр воз-можных угроз для конкретной сети и для каждой из этих угроз продумать тактику. ее отражения. В этой борьбе можно и нужно использовать самые разноплановые средства и приемы - морально-этические и законодательные, административ-ные и психологические, защитные возможности программных и аппаратных средств сети.

К морально-этическим средствам защиты можно отнести всевозможные нормы, которые сложились по мере распространения вычислительных средств в той или иной стране. Например, подобно тому как в борьбе против пиратского копирова-ния программ в настоящее время в основном используются меры воспитатель-ного плана, необходимо внедрять в сознание людей аморальность всяческих по-кушений на нарушение конфиденциальности, целостности и доступности чужих информационных ресурсов.

Законодательные средства защиты - это законы, постановления правительства и указы президента, нормативные акты и стандарты, которыми регламентируют-ся правила использования и обработки информации ограниченного доступа, а также вводятся меры ответственности за нарушения этих правил. Правовая регламентация деятельности в области защиты информации имеет целью защи-ту информации, составляющей государственную тайну, обеспечение прав потре-бителей на получение качественных продуктов, защиту конституционных прав граждан на сохранение личной тайны, борьбу с организованной преступностью.

Административные меры - это действия, предпринимаемые руководством пред-приятия или организации для обеспечения информационной безопасности. К та-ким мерам относятся конкретные правила работы сотрудников предприятия, например режим работы сотрудников, их должностные инструкции, строго опре-деляющие порядок работы с конфиденциальной информацией на компьютере. К административным мерам также относятся правила приобретения предпри-ятием средств безопасности. Представители администрации, которые несут от-ветственность за защиту информации, должны выяснить, насколько безопасным является использование продуктов, приобретенных у зарубежных поставщиков. Особенно это касается продуктов, связанных с шифрованием. В таких случаях желательно проверить наличие у продукта сертификата, выданного российски-ми тестирующими организациями.

Психологические меры безопасности могут играть значительную роль в укрепле-нии безопасности системы. Пренебрежение учетом психологических моментов в неформальных процедурах, связанных с безопасностью, может привести к на-рушениям защиты. Рассмотрим, например, сеть предприятия, в которой работает много удаленных пользователей. Время от времени пользователи должны ме-нять пароли (обычная практика для предотвращения их подбора). В данной системе выбор паролей осуществляет администратор. В таких условиях злоумыш-ленник может позвонить администратору по телефону и от имени легального пользователя попробовать получить пароль. При большом количестве удален-ных пользователей не исключено, что такой простой психологический прием мо-жет сработать.

К физическим средствам защиты относятся экранирование помещений для защи-ты от излучения, проверка поставляемой аппаратуры на соответствие ее специ-фикациям и отсутствие аппаратных «жучков», средства наружного наблюдения, устройства, блокирующие физический доступ к отдельным блокам компьютера, различные замки и другое оборудование, защищающие помещения, где находят-ся носители информации, от незаконного проникновения и т. д. и т. п.

Технические средства информационной безопасности реализуются программным и аппаратным обеспечением вычислительных сетей. Такие средства, называемые также службами сетевой безопасности, решают самые разнообразные задачи по защите системы, например контроль доступа, включающий процедуры аутен-тификации и авторизации, аудит, шифрование информации, антивирусную за-щиту, контроль сетевого графика и много других задач. Технические средства безопасности могут быть либо встроены в программное (операционные системы и приложения) и аппаратное (компьютеры и коммуникационное оборудование) обеспечение сети, либо реализованы в виде отдельных продуктов, созданных специально для решения проблем безопасности.

Политика безопасности

Важность и сложность проблемы обеспечения безопасности требует выработки политики информационной безопасности, которая подразумевает ответы на сле-дующие вопросы:

- Какую информацию защищать?

- Какой ущерб понесет предприятие при потере или при раскрытии тех или иных данных?

- Кто или что является возможным источником угрозы, какого рода атаки на безопасность системы могут быть предприняты?

- Какие средства использовать для защиты каждого вида информации?

Специалисты, ответственные за безопасность системы, формируя политику без-опасности, должны учитывать несколько базовых принципов. Одним из таких принципов является предоставление каждому сотруднику предприятия того ми-нимально уровня привилегий на доступ к данным, который необходим ему для выполнения его должностных обязанностей. Учитывая, что большая часть нару-шений в области безопасности предприятий исходит именно от собственных со-трудников, важно ввести четкие ограничения для всех пользователей сети, не на-деляя их излишними возможностями.

Следующий принцип - использование комплексного подхода к обеспечению без-опасности. Чтобы затруднить злоумышленнику доступ к данным, необходимо предусмотреть самые разные средства безопасности, начиная с организационно-административных запретов и кончая встроенными средствами сетевой аппара-туры. Административный запрет на работу в воскресные дни ставит потенциаль-ного нарушителя под визуальный контроль администратора и других пользовате-лей, физические средства защиты (закрытые помещения, блокировочные ключи) ограничивают непосредственный контакт пользователя только приписанным ему компьютером, встроенные средства сетевой ОС (система аутентификации и авторизации) предотвращают вход в сеть нелегальных пользователей, а для легального пользователя ограничивают возможности только разрешенными для него операциями (подсистема аудита фиксирует его действия). Такая система защиты с многократным резервированием средств безопасности увеличивает ве-роятность сохранности данных.

Используя многоуровневую систему защиты, важно обеспечивать баланс надеж-ности защиты всех уровней. Если в сети все сообщения шифруются, но ключи легкодоступны, то эффект от шифрования нулевой. Или если на компьютерах установлена файловая система, поддерживающая избирательный доступ на уров-не отдельных файлов, но имеется возможность получить жесткий диск и устано-вить его на другой машине, то все достоинства средств защиты файловой систе-мы сводятся на нет. Если внешний трафик сети, подключенной к Интернету, проходит через мощный брандмауэр, но пользователи имеют возможность свя-зываться с узлами Интернета по коммутируемым линиям, используя локально установленные модемы, то деньги (как правило, немалые), потраченные на бранд-мауэр, можно считать выброшенными на ветер.

Следующим универсальным принципом является использование средств, кото-рые при отказе переходят в состояние максимальной защиты. Это касается самых различных средств безопасности. Если, например, автоматический пропускной пункт в какое-либо помещение ломается, то он должен фиксироваться в таком положении, чтобы ни один человек не мог пройти на защищаемую территорию. А если в сети имеется устройство, которое анализирует весь входной трафик и отбрасывает кадры с определенным, заранее заданным обратным адресом, то при отказе оно должно полностью блокировать вход в сеть. Неприемлемым следова-ло бы признать устройство, которое бы при отказе пропускало в сеть весь внеш-ний трафик.

Принцип единого контрольно-пропускного пункта - весь входящий во внутрен-нюю сеть и выходящий во внешнюю сеть трафик должен проходить через един-ственный узел сети, например через межсетевой экран (firewall ). Только это позволяет в достаточной степени контролировать трафик. В противном случае, когда в сети имеется множество пользовательских станций, имеющих независи-мый выход во внешнюю сеть, очень трудно скоординировать правила, ограничи-вающие права пользователей внутренней сети по доступу к серверам внешней сети и обратно - права внешних клиентов по доступу к ресурсам внутренней сети.

Принцип баланса возможного ущерба от реализации угрозы и затрат на ее пре-дотвращение. Ни одна система безопасности не гарантирует защиту данных нг уровне 100 %, поскольку является результатом компромисса между возможны-ми рисками и возможными затратами. Определяя политику безопасности, администратор должен взвесить величину ущерба, которую может понести предприятие в результате нарушения защиты данных, и соотнести ее с величиной за-трат, требуемых на обеспечение безопасности этих данных. Так, в некоторых случаях можно отказаться от дорогостоящего межсетевого экрана в пользу стан-дартных средств фильтрации обычного маршрутизатора, в других же можно пой-ти на беспрецедентные затраты. Главное, чтобы принятое решение было обосно-вано экономически.

При определении политики безопасности для сети, имеющей выход в Интернет, специалисты рекомендуют разделить задачу на две части: выработать политику доступа к сетевым службам Интернета и выработать политику доступа к ресур-сам внутренней сети компании.

Политика доступа к сетевым службам Интернета включает следующие пункты:

- Определение списка служб Интернета, к которым пользователи внутренней сети должны иметь ограниченный доступ.

- Определение ограничений на методы доступа, например на использование протоколов SLIP (Serial Line Internet Protocol ) и РРР (Point -to -Point Proto -col ). Ограничения методов доступа необходимы для того, чтобы пользователи не могли обращаться к «запрещенным» службам Интернета обходными путями. Например, если для ограничения доступа к Интернету в сети устанавлива-ется специальный шлюз, который не дает возможности пользователям рабо-тать в системе WWW , они могут устанавливать с Web-серверами РРР-соеди-нения по коммутируемой линии. Во избежание этого надо просто запретить использование протокола РРР.

- Принятие решения о том, разрешен ли доступ внешних пользователей из Ин-тернета во внутреннюю сеть. Если да, то кому. Часто доступ разрешают толь-ко для некоторых, абсолютно необходимых для работы предприятия служб, например электронной почты.

Политика доступа к ресурсам внутренней сети компании может быть выражена в одном из двух принципов:

· запрещать все, что не разрешено в явной форме;

· разрешать все, что не запрещено в явной форме.

В соответствии с выбранным принципом определяются правила обработки внеш-него графика межсетевыми экранами или маршрутизаторами. Реализация защи-ты на основе первого принципа дает более высокую степень безопасности, одна-ко при этом могут возникать большие неудобства у пользователей, а кроме того, такой способ защиты обойдется значительно дороже. При реализации второго принципа сеть окажется менее защищенной, однако пользоваться ею будет удоб-нее и потребуется меньше затрат.